Introduction :

Lors du webinar présenté par Varonis qui propose une plateforme pour protéger les entreprises des ransom, une simulation d’attaque d’un ransomware de premier plan très connu dans le monde de la cybersécurité a été présenter qui n’est autre qu’Emotet l’un des logiciels malveillants les plus aboutis de l’histoire de la cybercriminalité. Il infecte depuis plusieurs années des millions d’ordinateurs.

Présentation d’Emotet :

Emotet a été identifié pour la première fois en 2014 et continue à ce jour à infecter des systèmes et à nuire aux utilisateurs, et c’est pour cela que nous en parlons toujours. La version 1 d’Emotet était conçue pour voler les détails de comptes bancaires en interceptant le trafic internet. Peu de temps après, une nouvelle version du logiciel a été détectée. Cette version, aussi appelée Emotet version 2, se présentait sous forme de package contenant plusieurs modules, y compris un système de transfert d’argent, un module de malspam et un module bancaire qui ciblait les banques allemandes et autrichiennes.

Emotet est un cheval de Troie qui se propage principalement par des e-mails de spam (malspams). L’infection peut provenir d’un script malveillant, de fichiers document qui prennent en charge les macros, ou des liens malveillants. Les e-mails d’Emotet peuvent contenir des supports de marques connues pour prendre l’apparence d’e-mail légitimes. Emotet peut essayer de persuader les utilisateurs à cliquer sur des fichiers malveillants en utilisant un discours ayant pour but de tenter l’utilisateur, avec « Votre facture », « Détails de paiement », ou peut-être une prochaine livraison d’un livreur de colis connu.

Différentes versions d’Emotet sont déjà sorties. Les premières versions prenaient la forme d’un fichier JavaScript malveillant. Les versions suivantes ont évolué afin d’utiliser les documents prenant en charge les macros afin qu’ils récupèrent la charge utile du virus à partir de serveurs de contrôle et commande (C&C) exécutés par les cybercriminels.

Emotet est polymorphe, ce qui signifie qu’il peut changer sa représentation à chaque téléchargement, échappant ainsi aux détections basées sur les signatures.

Emotet utilise aussi les serveurs C&C pour recevoir des mises à jour de manière similaire au fonctionnement des mises à jour du système d’exploitation de votre ordinateur, et cela peut se produire en continu et sans aucun signe extérieur. Cela permet aux cybercriminels d’installer des versions mises à jour du logiciel ou des malwares supplémentaires tels que d’autres chevaux de Troie bancaires, ou agir comme dépotoir pour des informations volées, comme des identifiants, noms d’utilisateur et mots de passe financiers, et des adresses e-mail.

Fonctionnement d’Emotet :

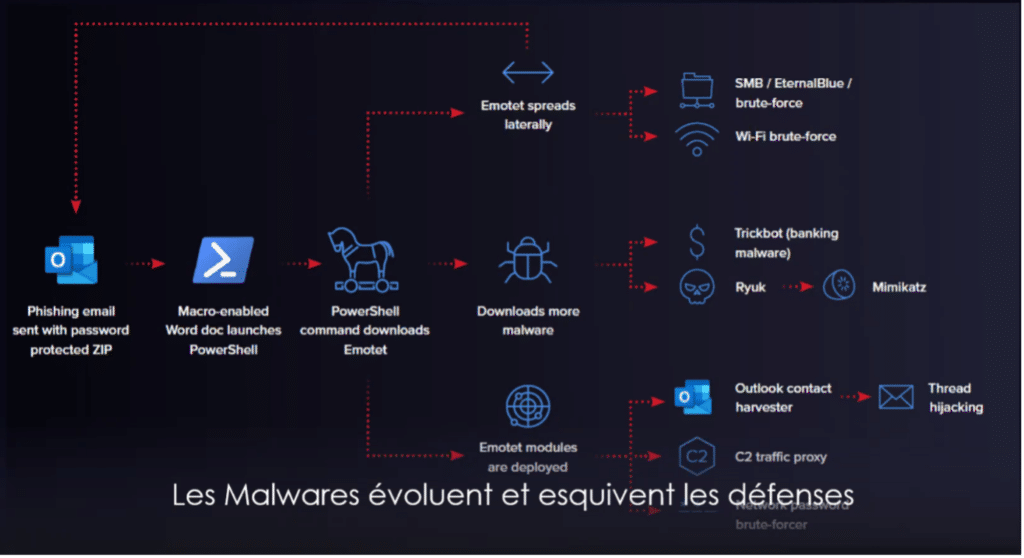

Étape 1 : Hameçonnage, réception du malware

Le botnet Emotet diffuse des e-mails infectés via une campagne massive d’hameçonnage : des e-mails contenant un document Microsoft Office, fausse facture ou autre accompagné d’un texte incitant la victime à ouvrir la pièce jointe.

Étape 2 : Exécution de la Macro

Lors de son ouverture, le document Microsoft Office propose à l’utilisateur d’exécuter une macro (script généralement écrit en langage VBscript) en utilisant la méthode dite de l’offuscation (sous une forme masquée). La macro lance alors un script Powershell (script système).

À noter que certaines variantes de rançongiciels utilisent des failles de sécurité de Microsoft Office pour lancer automatiquement la macro VB sans message d’avertissement pour l’utilisateur.

Étape 3 : Exécution du script Powershell : téléchargement et lancement du malware Emotet

Ce script système lance alors le téléchargement du binaire Emotet puis l’exécute sur la machine de la victime.Tout comme le code de la macro contenue dans le document Microsoft Office, le code du script powershell est offusqué.

Certains autres rançongiciels permettent de charger la version du binaire en fonction du système d’exploitation utilisé : Windows, MacOS ou Linux (et dans ce cas il ne s’agit pas d’un script Powershell, mais d’un script adapté au système d’exploitation, crée à partir du script VB d’origine). Ici aussi, le script Powershell est impénétrable (offuscation) afin de cacher le comportement du script (qui va télécharger ensuite le loader binaire).

Étape 4 : Le processus d’injection

En s’exécutant, Emotet lance plusieurs sous-programmes (généralement nommés 15.exe).

L’instance va alors se copier dans le dossier de Windows (par exemple C:\Windows\SysWOW64\) sous le nom « ipropmini.exe ». (Le nom peut changer suivant la version d’Emotet)

Ensuite, Emotet crée un service Windows qui lui permet de se lancer à chaque démarrage et de demeurer en résident (exécuté en tache de fond). Ainsi, le service ipropmini est exécuté par le gestionnaire de service de Windows, comme tout processus normal du système. C’est la fin du processus d’installation du loader Emotet.

Étape 5 : Échanges avec le serveur Command and Control (C&C) et malwares additionnels

Le loader Emotet est donc exécuté en tâche de fond en continu. Il peut maintenant échanger à tout moment des informations de manière chiffrée avec un serveur C&C (Command And Control). Le rôle de ce serveur est d’envoyer des ordres d’exécution de commandes au programme Emotet (exemple : déclencher le chiffrement de tous les fichiers bureautiques de la machine de la victime puis demander une rançon).

Le serveur C&C peut aussi demander à Emotet d’ajouter d’autres programmes malveillants, comme un malware dédié s’il s’avère que la victime est sur un réseau bancaire. Cette totale mainmise sur la machine de la victime fait du réseau Emotet un des acteurs clés de la cybercriminalité depuis plusieurs années, car il sévit pour le compte d’organisation structurées, monnayant également ses services à des groupes malveillants, en leur proposant une porte ouverte sur de nombreuses machines infectées.

Comment est-ce qu’Emotet se propage ? :

La principale méthode de diffusion d’Emotet est par le biais du malspam. Emotet fouille dans votre liste de contacts et s’ajoute aux e-mails qu’il envoie à vos amis, votre famille, vos collègues et clients. Comme ces e-mails proviennent de votre compte piraté, ils ressemblent moins à du spam, et les destinataires, se sentant en sécurité, sont plus enclins à cliquer sur les URL malveillantes et à télécharger les fichiers infectés.

S’il est confronté à un réseau connecté, Emotet se propage à l’aide d’une liste de mots de passe fréquents, qui lui permet de deviner le mot de passe pour entrer dans d’autres systèmes connectés par une attaque par force brute. Si le mot de passe du très important serveur des ressources humaines est simplement « motdepasse », il alors très probable qu’Emotet réussisse à y entrer.

Une autre méthode qu’Emotet utilise pour se propager consiste à exploiter les vulnérabilités EternalBlue/DoublePulsar, qui furent responsables des attaques WannaCry et NotPetya. Ces exploits profitent des vulnérabilités de Windows qui permettent d’installer des malwares sans aucune interaction humaine.

Cette capacité à se répliquer, comme les malwares de type ver, est à l’origine de véritables casse-têtes pour les administrateurs réseau dans le monde entier, comme Emotet se propage de système à système.

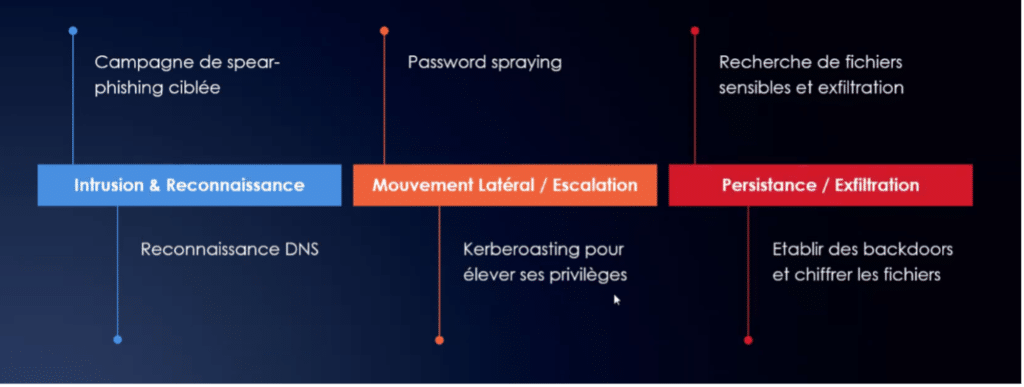

Conclusion :

L’augmentation du nombre d’attaques par rançongiciel est également liée à l’augmentation du nombre d’attaquants, facilitée par le modèle du RaaS (Ransomware-as-a-Service) ainsi que par un écosystème cybercriminel fournissant un support à tout moment de la chaîne d’infection.

Afin d’éviter qu’une attaque par rançongiciel atteigne l’organisation ou de réduire les conséquences d’une telle attaque, il est nécessaire pour les entreprises de respecter les consignes de sécurité émises par l’ANSSI afin d’anticiper et réagir en cas d’incident.