IEC 62443

La cybersécurité industrielle

Que définit l'IEC ?

Exigences & Processus

Définit les exigences et les processus de mise en œuvre et de maintenance des systèmes d'automatisation et de contrôle industriels (IACS).

Pratiques & Évaluation

Ces normes définissent les meilleures pratiques en matière de sécurité et fournissent un moyen d'évaluer le niveau de performance de la sécurité.

Ensemble de mesures, de processus et de technologies.

Domaine spécialisé sur la sécurisation OT et réduction des risques aux systèmes automatisés et réseaux dans les industries.

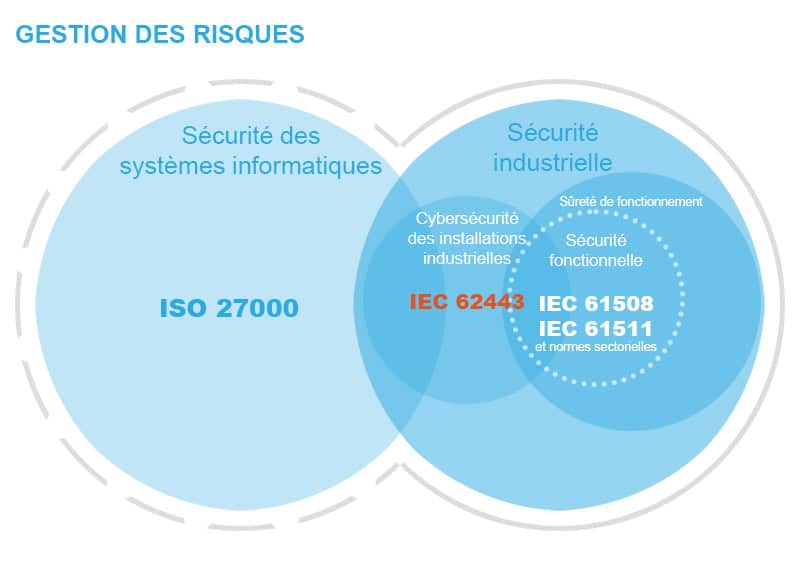

Comparaison sécurité IT et OT

| Technologie de l'Information / ISO 27000 | Technologie Opérationnelle / IEC 42443 | |

|---|---|---|

| Objectifs | Protection des informations et données | Sécurité, continuité et efficacité |

| Approche | Continuous Integration Delivery (CID) | Sûreté et disponibilité |

| Priorités | Confidentialité | Disponibilité (et intégrité) |

| Menaces et vulnérabilités | Attaques externes (vol de données, ransomware, phishing, etc.). Applications, SE ou pratiques de sécurité. | Attaques ciblées et menaces internes type erreurs humaines et défauts de conception. Protocoles et com propriétaires, technologies anciennes. |

Aperçu et structure de la norme

Sécurité SCI et OT

Ensemble de normes internationales développées pour assurer la sécurité des systèmes de contrôle industriel (SCI) et des réseaux de technologie opérationnelle (OT).

Gestion des risques

Cadre pour la gestion des risques liés à la cybersécurité, ainsi que des exigences techniques pour les systèmes, les composants et les processus de développement.

Voici la structure complète de la norme :

General

Concepts & Models

62443-1-1

Master glossary of terms and abbreviations

62443-1-2

System security conformance metrics

62443-1-3

IACS security lifecycle and use-cases

62443-1-4

Policies & Procedures

Security program requirements for IACS asset owners

62443-2-1

Security Protection Rating

62443-2-2

Patch management in the IACS environment

62443-2-3

Requirements for IACS service providers

62443-2-4

Implementation guidance for IACS asset owners

62443-2-5

System

Security technologies for IACS

62443-3-1

Security risk assessment and system design

62443-3-2

System security requirements and security levels

62443-3-3

Components

Secure product development lifecycle requirements

62443-4-1

Technical security requirements for IACS components

62443-4-2

IACS : Industrial Automation Control System. Il s’agit de la cybersécurité des Systèmes de Contrôle-Commande Industiel

Défense en profondeur

Protection

multicouches

Approche qui consiste à appliquer plusieurs couches de protection pour réduire les risques d'attaques et minimiser l'impact des incidents.

Protection systèmes

critiques

Essentielle dans la cybersécurité industrielle, car elle permet de protéger les systèmes critiques et de garantir la continuité des opérations en cas de cyberattaques

Sécurité

globale

S'appuie sur l'idée qu'aucune mesure de sécurité unique ne peut être suffisante pour assurer une protection complète

- PSSI

- Standards

- Procédures

- Formation

- PCA (Plan de Continuité d’Activité)

- PRA (Plan de Reprise d’Activité)

- Gardiennage

- Contrôle d’accès

- Firewalls

- DMZ

- VPN

- IDS/IPS

- Zones et conduits

- Segmentation réseau

- DMZ interne

- Firewalls terrain

- Communication sécurisées (chiffrement)

- Authentification

- Sécurité des terminaux

- Patch management

- Durcissement des postes

- Contrôles de ports

- Contrôle des accès

- Monitoring continu Audit

- Contrôle d’accès

- Authentification

- Gestion de mots de passe

- Gestion des mises à jour